本文主要讲RouterOS对内网DNS解析的劫持,包括使用公网DNS解析的设备。

1、DNS劫持

1.1 DNS劫持就是通过技术手段,来控制用户解析域名的IP地址。如www.77bx.com正常解析返回是1.1.1.1,现在需要内网用户访问www.77bx.com解析IP返回192.168.1.2,进而控制访问www.77bx.com所打开的页面。

1.2 内网做DNS劫持,既减少了公网访问的连接数,又可以控制内网用户对于域名的访问,比如公司禁止访问视频网站,那么就可以劫持到内网的一个提示页面上。

2、Ros DNS服务设置

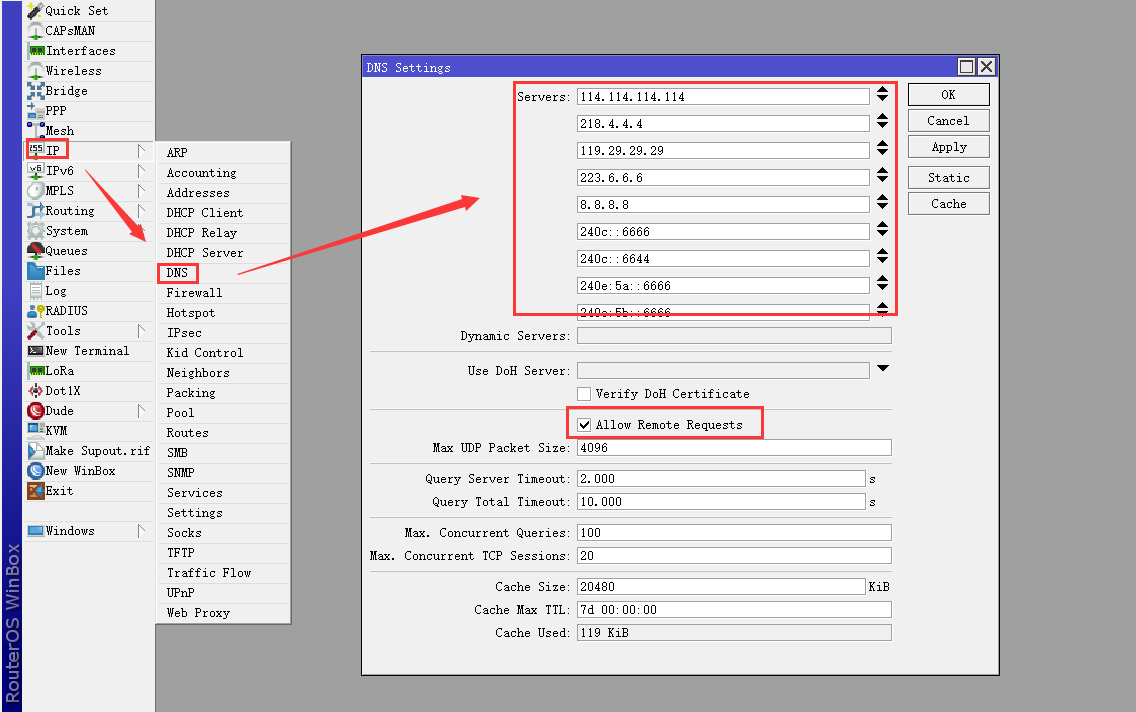

2.1 WinBox后台,IP -> DNS,Servers填写公网DNS服务器(如阿里云:223.6.6.6,腾讯云:119.29.29.29),勾选Allow Remote Requests,点击OK

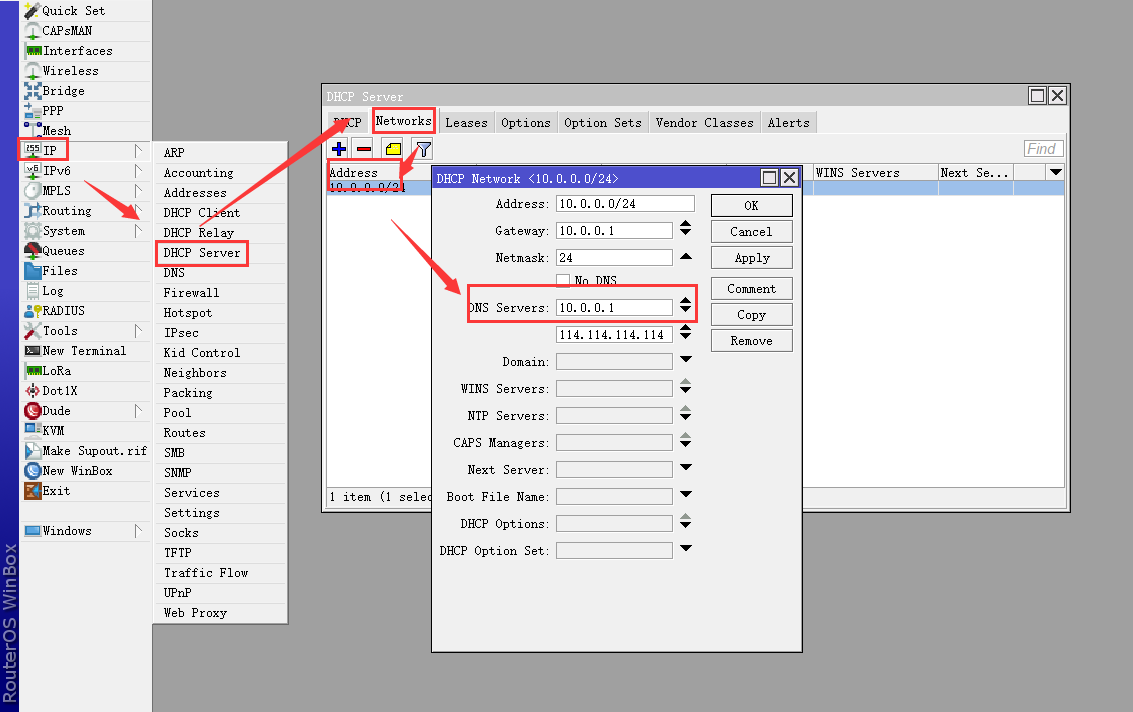

2.2 配置DHCP的DNS服务器,IP -> DHCP Server ,Netwoks选项卡,点开当前的DHCP服务,找到DNS Servers填写路由器的IP地址(如10.0.0.1),点击OK

2.3 ROS命令

/ip dns set allow-remote-requests=yes servers=223.6.6.6,119.29.29.29 ip dhcp-server network set 0 dns-server=路由器IP

3、DNS劫持

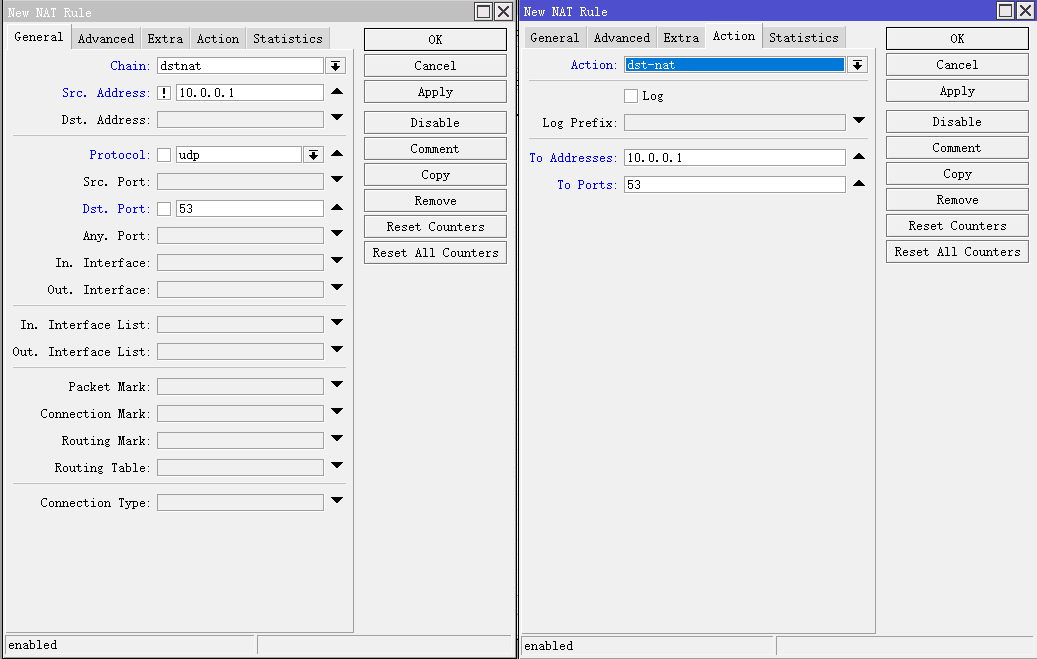

3.1 IP -> Firewall,NAT选项卡,增加一条规则。

General选项卡,Chain选择dstnat,Src. Address勾选框和填入路由器的IP地址(如10.0.0.1),Protocol选择udp,Dst. Port填写53

Action选项卡,Action选择dst-nat,To Addresses填写路由器的IP地址(如10.0.0.1),To Ports填写53,点击OK

3.2 ROS命令

/ip firewall nat add action=dst-nat chain=dstnat comment="DNS-Hijack" dst-port=53 protocol=udp src-address=!10.0.0.1 to-addresses=10.0.0.1 to-ports=53

4、测试DNS劫持

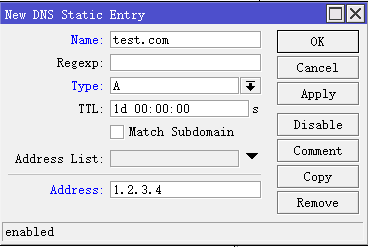

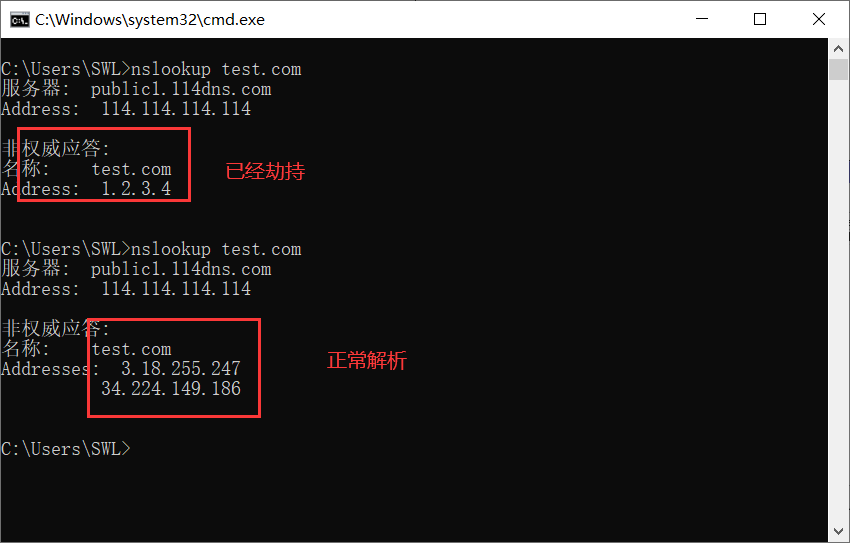

4.1 IP -> DNS,Static选项卡,增加1条记录,test.com解析为1.2.3.4,

4.2 测试test.com解析IP,使用Windows nslookup查看解析IP(删除这条记录后就正常解析)。

目前有 8 条评论

枫影 2025-09-13 16:573楼

博主好,我开了ipv6后,貌似ros的dns劫持不工作了,解析v6地址可以,解析v4地址返回未知,如何解决呀?评论

星之宇 2025-09-20 21:28

对的。IPv6也要劫持回复

枫影 2025-09-25 12:51

就是说ipv6的dns也要劫持吗?可我ping的时候加入了-4,也就是强制用ipv4协议解析,仍然报错。能详细说说吗?非常感谢!回复

星之宇 2025-09-26 17:14

因为优先级的关系,V6优先于V4,对于有v6的电脑来说也是这样。首先要判断电脑走了那个dns,第2个要判断这个域名是v6和v4都有解析吗。第3个判断本地dns是否有缓存。回复

枫影 2025-09-28 21:36

原来如此,既如此,那还是算啦,就用V6啦哈哈回复

router 2024-09-29 23:012楼

感谢博主分享。 我一直以为routeros里面dns要填的地址是routeros自己的地址.....评论

lucas 2024-07-24 15:531楼

看看到博主有使用IPV6并且配置了DNS, 我想问一下如何给局域网的机器都指定IPV6 DNS为ros主路由评论

星之宇 2024-07-25 10:45

局域网的机器自动获取的,这个DNS只用于Ros路由器使用。或者你可以考虑劫持DNS回复