以下教程请只用于研究,请勿用于非法用途。

1、安装准备

1.1 Debian12.5服务器(以下教程全程使用root账号操作)

1.2 安装wireguard(安装之前最好做一次Debian更新)

apt install wireguard -y

2、Debian Wirguard配置

2.1 创建公钥、私钥(也可以使用Windows客户端生成)

cd /etc/wireguard wg genkey | tee privatekey | wg pubkey > publickey

2.2 创建wg0.conf并输入以下内容,不熟悉vi和vim的,建议使用Windows软件远程来操作方便。

[Interface] Address = 192.168.200.1/24 SaveConfig = true PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens192 -j MASQUERADE ListenPort = 13231 PrivateKey = uCDislEt4tO99TGhYRjLg7+5YzTfweDzOItBdr2As2M=参数说明:

Address是wg0接口的IPv4或IPv6的地址。请使用保留给私有网络范围内的IP地址,比如10.0.0.0/8、172.16.0.0/12或192.168.0.0/16等。

SaveConfig设置为true时,当关闭接口时将当前配置将保存到配置文件中。

PostUp在启动接口之前执行的命令或脚本。上述配置是启用iptables伪装,允许流量访问互联网,其中ens192是网卡名称,请改为自己的网卡名称,使用ip addr查看自己的网卡名称。

PostDown在关闭接口之后执行的命令或脚本。上述配置是关闭iptables伪装,允许流量访问互联网,其中ens192是网卡名称,请改为自己的网卡名称,使用ip addr查看自己的网卡名称。

ListenPort监听端口,如13231

PrivateKey服务器私钥

2.3 防火墙配置

允许上述监听端口通过防火墙。

ufw allow 13231/udp

查看状态

ufw status

3、Windows Wireguard配置

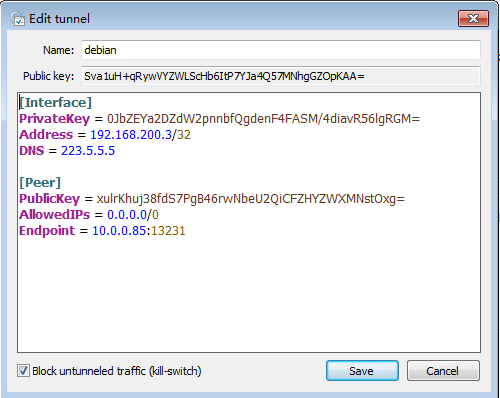

3.1 安装WireGuard,并打开软件,新建空隧道,添加隧道配置文件。名称随便填写,按以下配置输入,然后保存即可。

[Interface] PrivateKey = 0JbZEYa2DZdW2pnnbfQgdenF4FASM/4diavR56lgRGM= Address = 192.168.200.3/32 DNS = 223.5.5.5 [Peer] PublicKey = xulrKhuj38fdS7PgB46rwNbeU2QiCFZHYZWXMNstOxg= AllowedIPs = 0.0.0.0/0 Endpoint = 10.0.0.85:13231

参数说明:

PrivateKey电脑端生成的私钥

Address电脑端地址

DNS电脑端DNS

PublicKey服务器端使用私钥的公钥

AllowedIPs是使用逗号分隔的IPv4或IPv6地址列表,如果数据包与IP列表匹配,这些数据包将走wireguard通道。0.0.0.0/0表示所有流量

Endpoint要连接的对等方的IP地址或主机名,然后是远程对等方监听的端口号13231。

4、客户端Peer添加到服务器

4.1 修改wg0.conf,添加以下内容

[peer] PublicKey = Sva1uH+qRywVYZWLScHb6ItP7YJa4Q57MNhgGZOpKAA= AllowedIPs = 192.168.200.3/32

PublicKey电脑端端使用私钥的公钥

AllowedIPs一般填写客户端的IP地址即可

4.2 服务器wg0.conf整体配置如下

[Interface] Address = 192.168.200.1/24 SaveConfig = true PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens192 -j MASQUERADE ListenPort = 13231 PrivateKey = uCDislEt4tO99TGhYRjLg7+5YzTfweDzOItBdr2As2M= [peer] PublicKey = Sva1uH+qRywVYZWLScHb6ItP7YJa4Q57MNhgGZOpKAA= AllowedIPs = 192.168.200.3/32

5、启用测试

5.1 Debian服务器使用如下命令启用(关闭使用wg-quick down wg0)

wg-quick up wg0

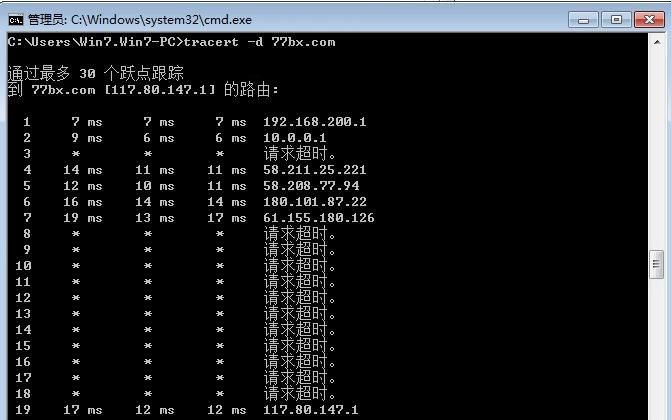

5.2 Windows Wireguard点击连接即可,并使用tracert查看路由

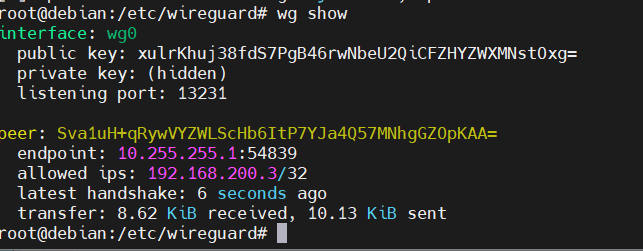

5.3 Debian查看隧道状态

wg show

目前有 2 条评论

xxz 2024-12-03 23:061楼

sysctl.conf 里面的net.ipv4没有说明评论

星之宇 2024-12-04 15:23

嗯嗯,谢谢! 忘记写了开启IP4流量转发 net.ipv4.ip_forward=1回复